Azure AD の条件付きアクセスの構成で、個々のアプリごとではなく、タグ付けした属性によりフィルターして対象アプリをまとめて設定できる機能がパブリックプレビューされています。

Public Preview: Conditional Access filters for apps - Microsoft Community Hub

これにより、対象とするアプリ数の制限も気にすることなく、アプリに属性を追加すれば自動的に定義したポリシーに含まれるため、設定管理も楽になります。

以下の情報を元に設定手順を確認しました。

条件付きアクセス ポリシーでのアプリケーションのフィルター (プレビュー) - Azure Active Directory - Microsoft Entra | Microsoft Learn

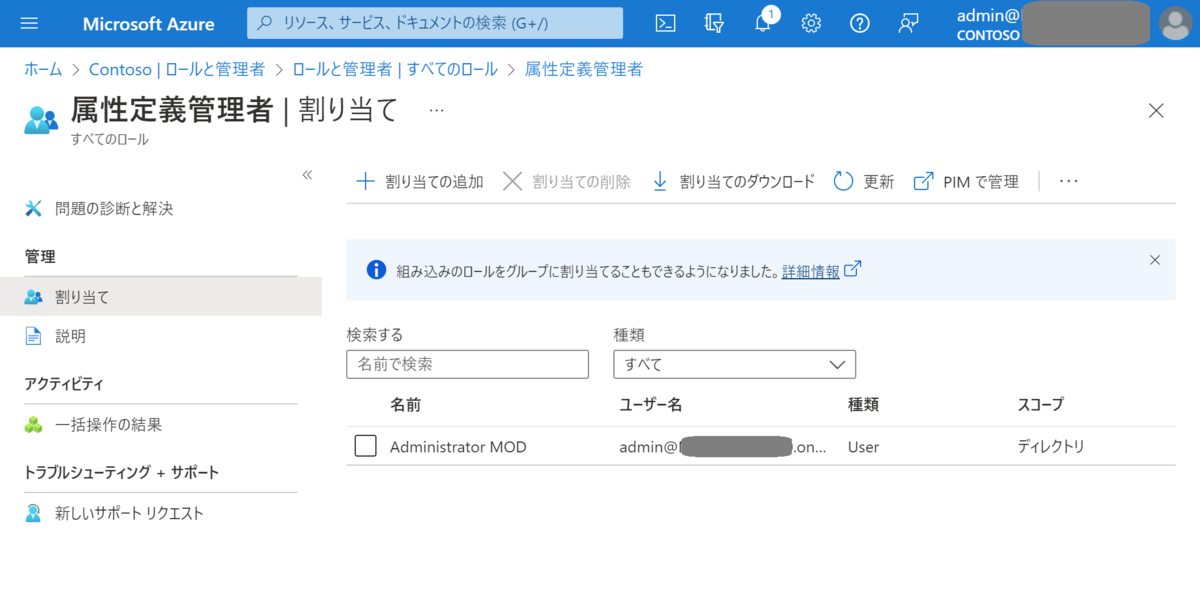

ロールを割り当てる

このフィルターの設定は、条件付きアクセスで「アプリを選択」した際に設定できますが、カスタムセキュリティ属性は重要であるため、グローバル管理者であっても既定では編集権限がありません。

まずは Azure AD の「ロールと管理者」で権限を追加する必要があります。

「属性」でフィルタすると表示される下から4つが、関係するロールです。

「属性定義管理者」をクリックし「+割り当ての追加」から管理者を選択してロールを追加します。

「属性割り当て管理者」は、アプリに属性を割り当てる場合に必要なので、同様にこのロールも追加しておきます。

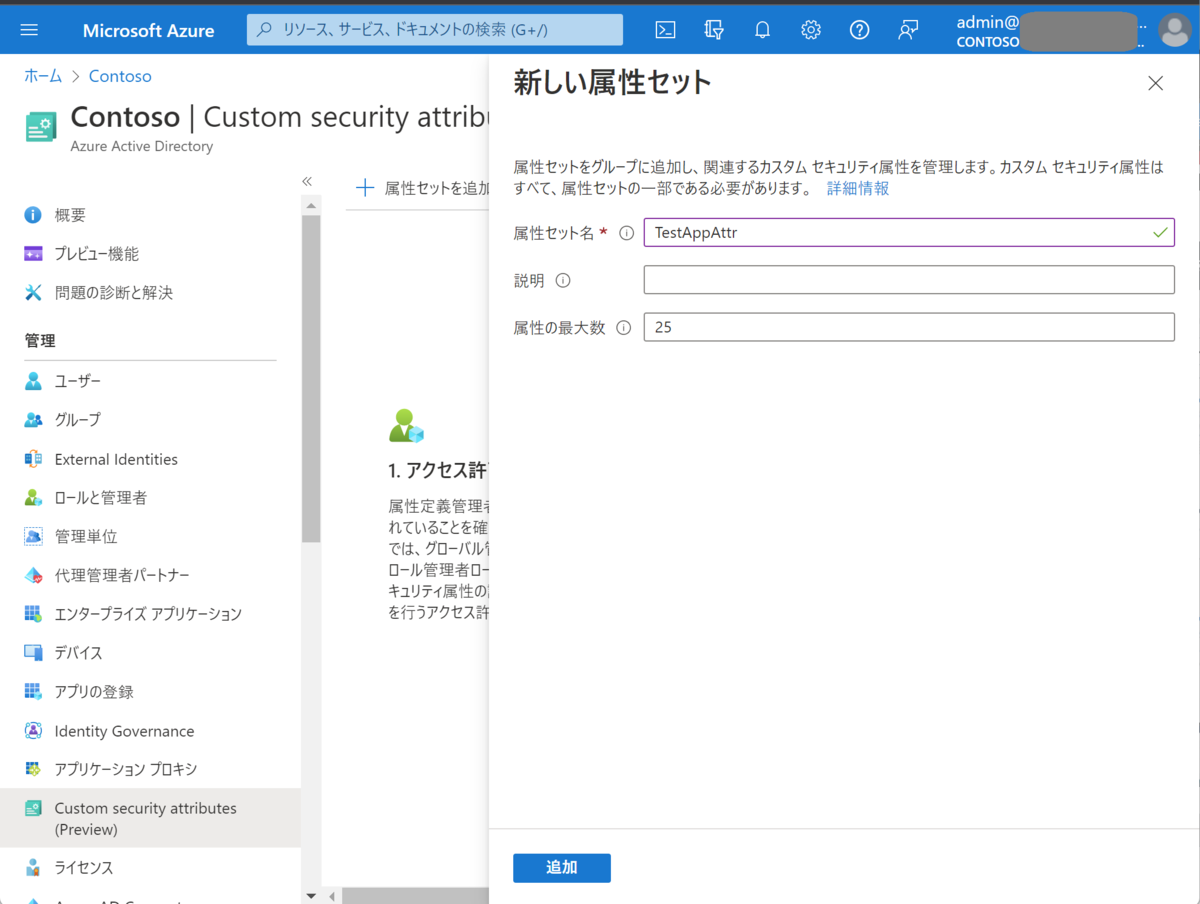

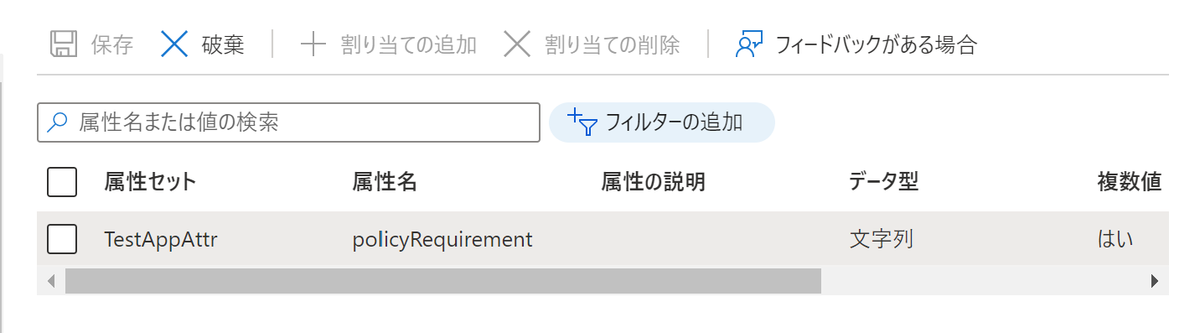

カスタムセキュリティ属性セットと属性を作成

管理者ロールが設定できたら、Azure AD の「Custom Security Attributes (preview)」を開き、「+属性セットを追加」をクリックし属性セット名を作成します。

※ この属性セット名は、変更も削除も出来ません。名称は良く考えて付けましょう。

(画面のように、軽くテストで作ったら変更できず。)

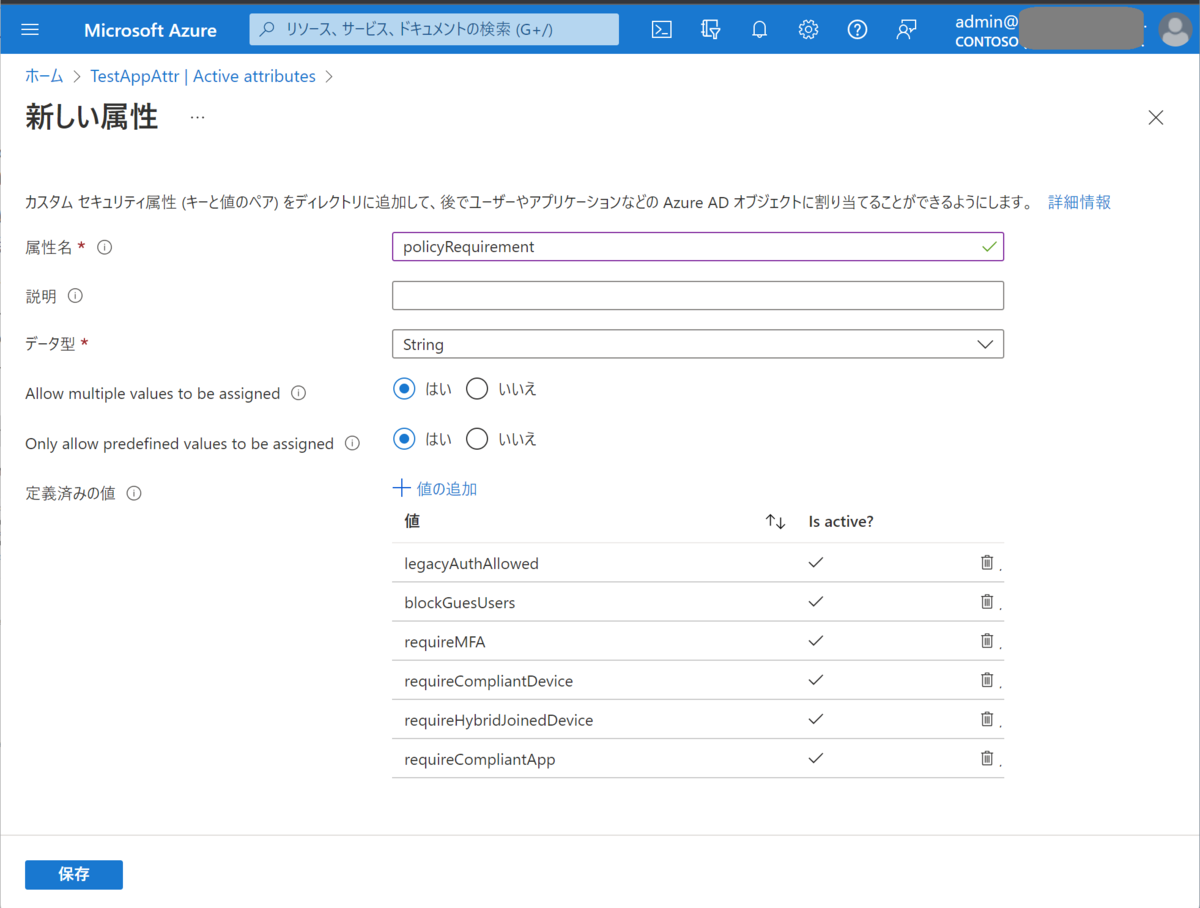

次に、作成した属性セット名をクリックし、「+属性の追加」で含まれる属性を定義します。

ここでは、MSドキュメントの例に沿って属性の値を追加しました。

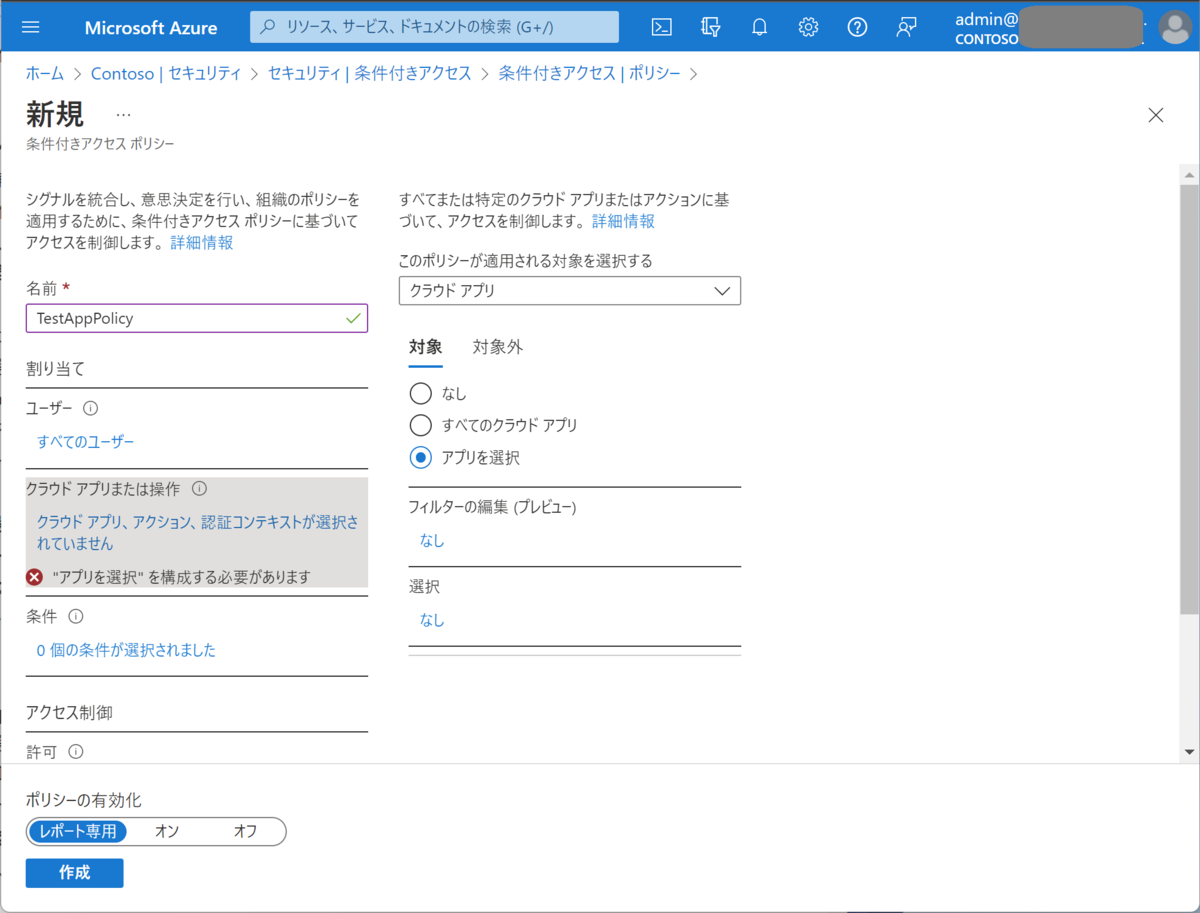

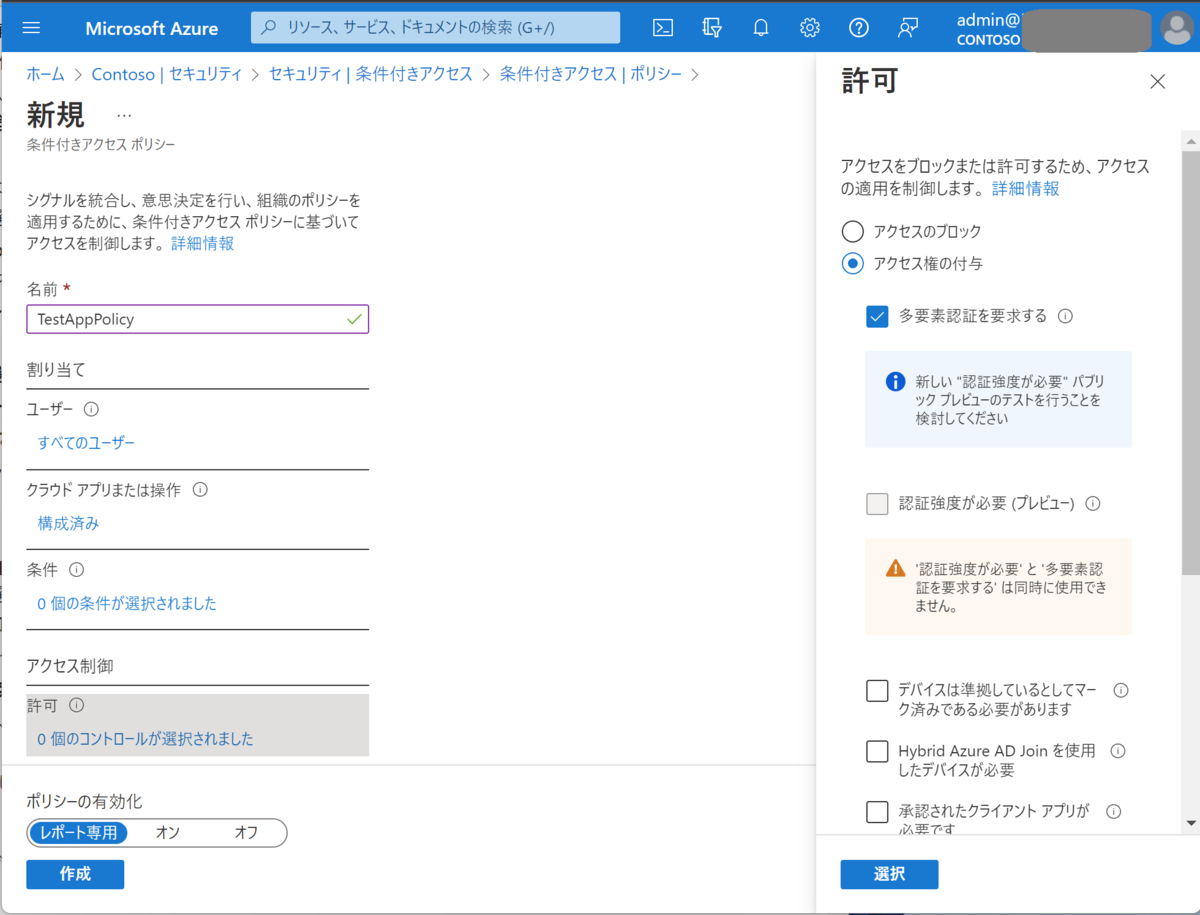

条件付きアクセスポリシーを作成

属性が定義できたら、条件付きアクセスポリシーを定義します。

Azure AD の「セキュリティ」「条件付きアクセス」「ポリシー」で「+新しいポリシー」をクリックし、名前とユーザーを設定したら「クラウド アプリまたは操作」で「アプリを選択」を選びます。

「フィルターの編集(プレビュー)」の「なし」をクリックして開きます。

フィルター編集画面で「構成」を「はい」に変更し、先に作成した属性(属性セットではなく)を選択します。

演算子と価は、例に沿ってここでは「requireMFA」を含むと定義して「完了」します。

続いて「許可」でアクセス権の付与を選択し「多要素認証を要求する」にチェックします。

これで、「レポート専用」のまま「作成」をクリックしポリシー作成を完了します。

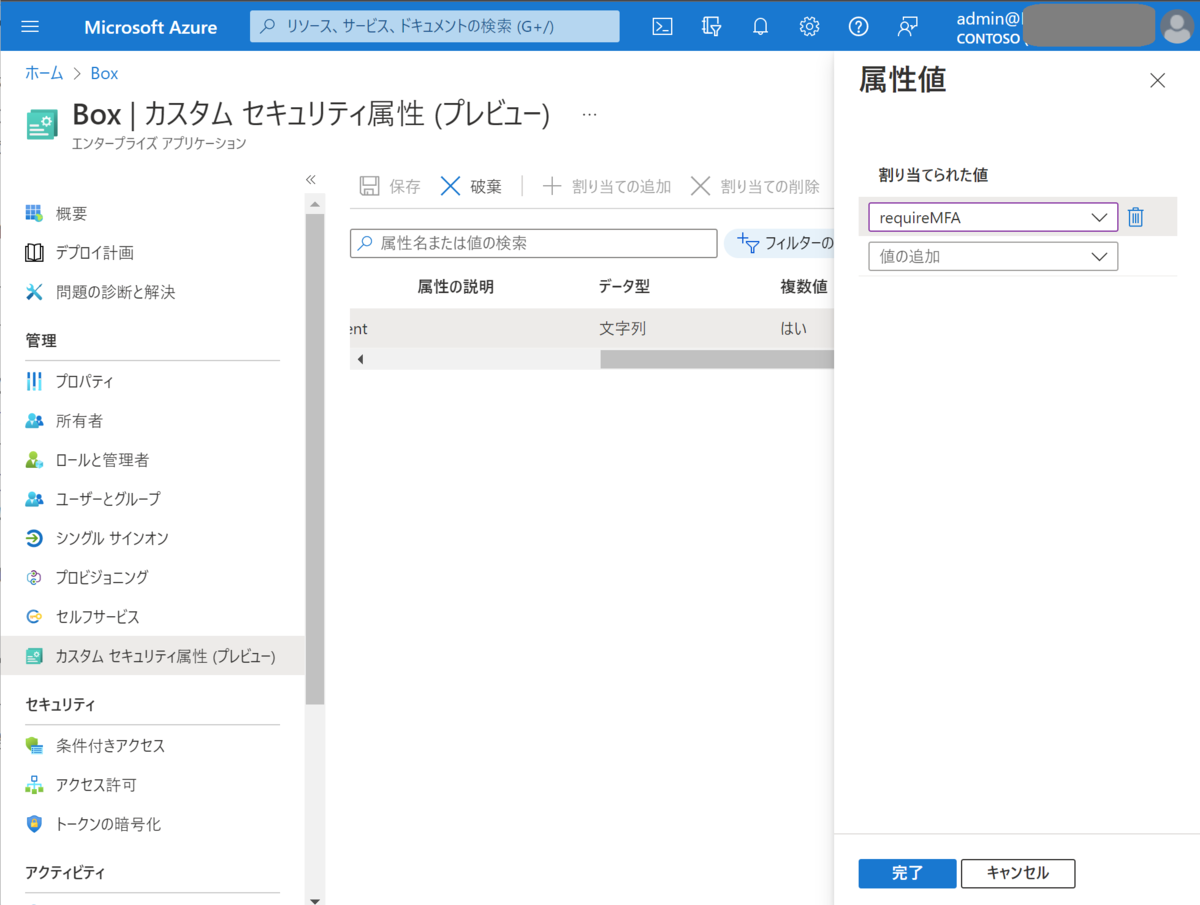

カスタムセキュリティ属性をアプリケーションに割り当てる

Azure AD の「エンタープライズアプリケーション」を開き、属性を割り当てるアプリを選択します。ここでは Box を選択しました。

「カスタムセキュリティ属性(プレビュー)」のメニューを選択します。

※ もし、グレーアウトしてクリックできない場合は、「属性割り当て管理者」ロールがあるか確認しましょう。

「割り当ての追加」をクリックし、先に定義した属性セット、属性名を選択します。

また、右へスクロールし「属性値」に割り当てられた値(ここでは requiredMFA)を設定し「完了」します。

以上で、設定は完了です。

なお、属性セットと属性を割り当てたアプリは、アプリ一覧のフィルターで確認することができます。