7月頃にマイクロソフトの研究チームから、多要素認証(MFA)を回避してセッション Cookie を盗難し不正なアクセスを行う Microsoft 365 への多数の攻撃があったことが報告されています。

(詳細な図解も以下に)

From cookie theft to BEC: Attackers use AiTM phishing sites as entry point to further financial fraud - Microsoft Security Blog

この AiTM(adversary-in-the-middle)フィッシング攻撃は、2021年9月以降、10,000以上の組織が標的にされました。

これは、フィッシングサイトへのアクセスを正規のサイトへプロキシするサーバーを置き、そこを踏ませることで HTTP パケットやセッション Cookie を盗み取ります。

プロキシなので、視覚的には正規サイトのログイン画面が表示されるため、URL が疑わしい事に気付かないと判りにくいのです。

認証後のセッション Cookie を取得されてしまうと、それを利用して「認証済み」状態ができてしまうため、MFA が設定されていてもスキップされてしまいます。

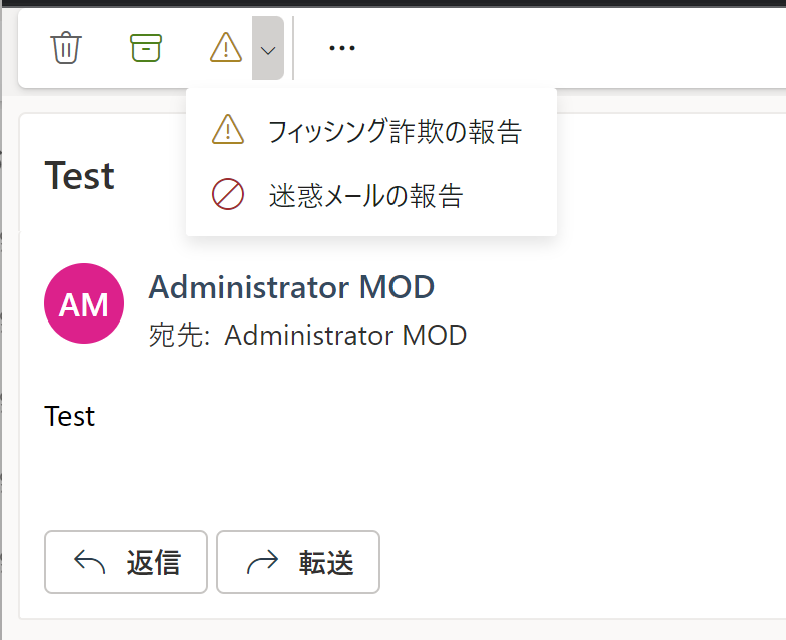

レポートによるとこの攻撃の最初は「音声メッセージがあります」というフィッシングメールで、添付された HTML ファイルを開いてしまうとフィッシング用のプロキシへリダイレクトされ、Azure AD のログイン画面が表示されます。

疑わしいメールの添付ファイルは、不用意に開かない事は重要ですね。

厄介なのは、ログイン画面が組織のブランディング設定で例えば会社の写真を設定してあった場合もそれが正しく表示されるため、不正な誘導に気付きにくいのです。

攻撃者は、ここで得たセッション Cookie を利用して Exchange Online へ侵入し、さらに内部からの擬装メールによる詐欺行為を行っていたそうです。

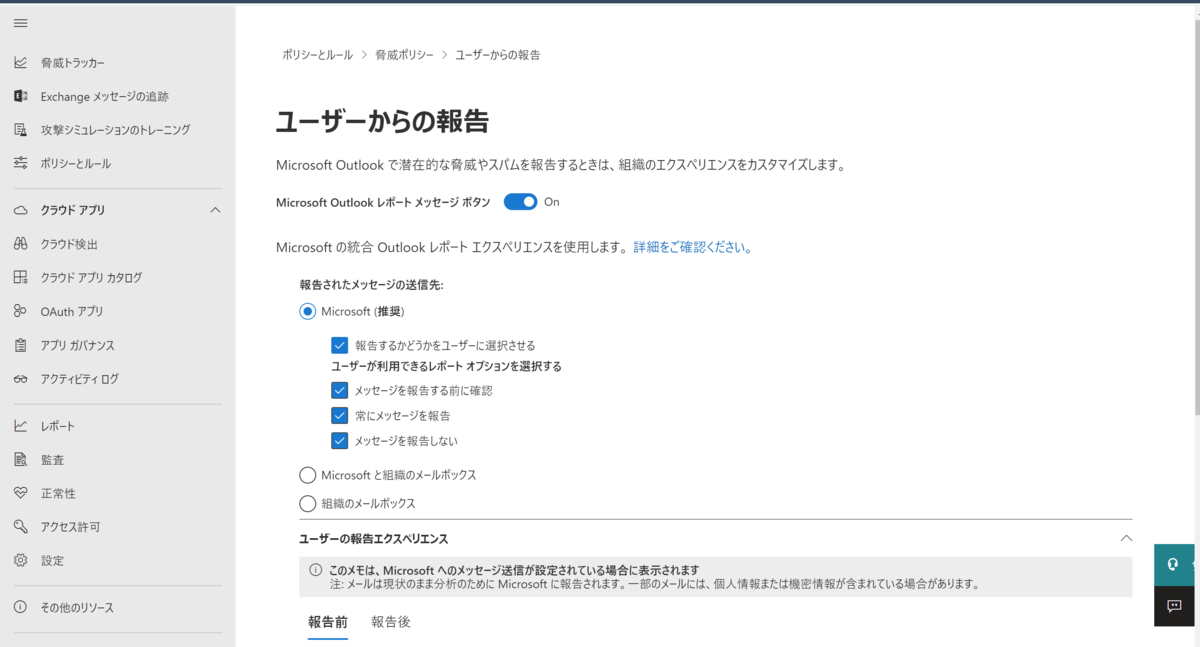

しかしだからと言って、MFA の有効性が無くなった訳ではなく、ID セキュリティ向上のために MFA の実装自体は重要です。

また Microsoft 365 では、Azure AD の条件付きアクセスで、Endpoint Manager の管理下でポリシー準拠した端末からのアクセスならば許可するポリシー設定が出来たり、疑わしいアクティビティを検知する幾つかの機能により、盗難された資格情報による攻撃から保護する包括的な手段が提供されています。

多層防御の考え方に則り、攻撃を早く検知することも重要です。